网上有不少社工网站,公布了曾经泄露过的用户名密码。于是,有不少人把这些数据收集起来,整理到字典库中,作为撞库的依据,以便进行暴力破解。

自从用了 Mac 之后,就不太用 Fiddler 了;Mac 版的 Fiddler 不好用,我又不想装 Windows 虚拟机。抓包嘛,工具何其多,有 Firefox 的插件 Tamper data,有 Charles,还有 Burp Suite 。毕竟 Tamper data 只是个插件,web 页面上的小打小闹还行;Charles 界面简洁,上手快,但搞个上万次的撞库试验,还是不顺手;所以它俩跟 Burp Suite 比起来,我还是喜欢玩 Burp Suite 。

我现在用的版本是 1.6.27 。以下是 web 页面“撞库”操作的细节。

设置待测的目标网页 [Targe]-[Scope]

设置代理 [Proxy]-[Options] "Proxy Listeners", 比如 127.0.0.1:8080;确保 [Proxy]-[Intercept] 是 “Intercept is on”的状态

设置浏览器代理,确保与第二步代理一致

用浏览器访问目标网页,由于走了代理,被 Burp Suite 截包了,页面一直在 waiting

点击 [Proxy]-[Intercept] 中的按钮,确保是“Intercept is off”,浏览器页面就展现出来了

在 [Proxy]-[HTTP history] 中能看到很多请求,选择需要做撞库测试的请求,右键 "Send to Intruder", 就跳转到 Intruder 标签页了

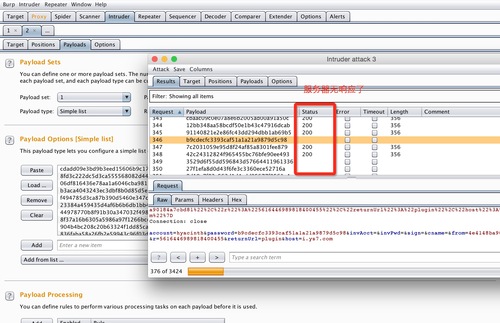

把 [Intruder]-[Positions]/[Payloads] 设置好,就可以 "Start attack"

如图,可以看到每次的 Request/Response

这里有个常识需要了解:即便目标网站配置了 HSTS,可以在 chrome 下通过 chrome://net-internals/#hsts 规避,以达到抓包目的;而不是简单地“添加例外”来走代理抓包。